El Símbolo del sistema de Windows es una herramienta muy poderosa si se sabe utilizar correctamente, ya que actúa como un intérprete que permite interactuar directamente con el sistema operativo. A través de él, es posible conocer y controlar muchos aspectos del funcionamiento interno del ordenador. Sin embargo, su uso puede presentar cierto grado de complejidad, ya que requiere conocimientos técnicos sobre los comandos que deben ejecutarse. En esencia, puedes "preguntarle" casi cualquier cosa al sistema operativo, pero necesitas saber cómo formular esas preguntas mediante los comandos adecuados.

Actualmente, aunque existen herramientas con interfaces gráficas que han simplificado muchas tareas, el símbolo del sistema sigue siendo esencial, especialmente para usuarios avanzados, técnicos y administradores de sistemas. Esto se debe a que permite un control más directo y detallado del sistema operativo. De hecho, hay acciones que solo pueden realizarse desde esta consola, ya que no están disponibles en la interfaz gráfica.

El símbolo del sistema, también conocido como CMD, permite ejecutar tareas administrativas, automatizar procesos mediante scripts, acceder a configuraciones avanzadas y, por supuesto, solucionar diversos problemas del sistema. En este caso, abordaremos el uso de un comando muy útil. Aunque su correcta aplicación requiere conocimientos técnicos, explicaremos su funcionamiento de forma clara y accesible para cualquier tipo de usuario.

A continuación, veremos cómo detectar posibles conexiones fraudulentas a nuestro equipo con Windows utilizando el comando netstat.

¿Qué es Netstat?

El comando netstat (abreviatura de Network Statistics) es una herramienta muy útil para visualizar el estado y las estadísticas de las conexiones de red en tu sistema. Este comando permite obtener información general sobre los protocolos de red, como TCP y UDP, y es especialmente útil para identificar conexiones activas, tanto entrantes como salientes.

netstat puedes ver los puertos abiertos, los servicios que están escuchando (es decir, esperando conexiones), los procesos asociados y las direcciones IP externas con las que tu equipo se está comunicando. Gracias a esto, puedes detectar conexiones sospechosas o no autorizadas y realizar un diagnóstico de seguridad básico en tu equipo.¿Cómo utilizar el comando netstat en Windows?

Antes de explicar el procedimiento, es importante recalcar que el comando netstat tiene ciertas limitaciones. Por ejemplo, no muestra el tráfico en tiempo real como lo hace una herramienta más avanzada como Wireshark, pero ofrece una visión general rápida del estado de las conexiones en nuestro ordenador.

Además, es importante mencionar que en sistemas modernos este comando ha sido reemplazado o descontinuado en algunas plataformas, como sucede en ciertas distribuciones de Linux, donde se prefiere el uso de herramientas más actuales como ss o ip.

- Paso 1: Ingresa al Símbolo del sistema

Desde el menú Inicio, busca "CMD" o "Símbolo del sistema", haz clic derecho sobre el resultado y selecciona "Ejecutar como administrador".

Es importante abrirlo con privilegios de administrador, ya que de lo contrario podrías tener limitaciones en la ejecución de ciertos comandos o en la visualización de información completa.

Como primer paso, vamos a familiarizarnos con el comando netstat. Para ello, comenzaremos revisando su manual de ayuda:

netstat -help

Si por algún motivo el Símbolo del sistema indica que hay un error en la sintaxis al ejecutar el comando anterior, puedes intentar con la siguiente alternativa:

netstat /?

Este comando realiza la misma función, es decir, muestra la ayuda detallada sobre las opciones disponibles del comando netstat.

- Paso 3: Verificación de las conexiones activas

Para determinar todas las conexiones de red activas junto con los puertos en escucha en tu equipo con Windows, utilizaremos dos opciones esenciales del comando netstat, las cuales nos mostrarán la información en formato numérico.

- La opción -a muestra todas las conexiones y puertos en uso, incluyendo tanto las conexiones activas como los puertos que están a la espera de nuevas conexiones (es decir, en estado de listening).

- La opción -n muestra las direcciones IP y los números de puerto en formato numérico, sin resolver los nombres de dominio o servicios. Por ejemplo: 192.168.1.15:18081 en lugar de edge-star-shv-02-bog2:https.

De esta manera, al combinar estas dos opciones, el comando general y el resultado en pantalla serán los siguientes:

netstat -an

Como resultado, podemos observar que en la imagen se muestra una tabla con cuatro columnas principales, las cuales detallan el estado de las conexiones de red activas. Estas columnas son: Protocolo, Dirección local, Dirección remota y Estado.

A continuación, explicamos qué significa cada una:

-

Proto: Indica el protocolo de red utilizado, como TCP o UDP.

-

Dirección local: Representa la IP y el puerto de nuestra máquina Windows. Por ejemplo,

127.0.0.1:14700indica que el servicio está vinculado al localhost (también conocido como loopback) en el puerto 14700. -

Dirección remota: Es la IP y el puerto del equipo remoto con el que se establece la conexión. Si aparece como

0.0.0.0, significa que el puerto está en espera de nuevas conexiones (estado listening). -

Estado: Indica el estado actual de la conexión. Algunos ejemplos comunes son:

-

LISTENING: El puerto está esperando conexiones entrantes.

-

ESTABLISHED: Existe una conexión activa entre dos equipos.

-

TIME_WAIT: La conexión se ha cerrado recientemente y está esperando a ser liberada por el sistema.

-

Interpretemos un ejemplo sencillo:

127.0.0.1:14700a127.0.0.1:14701en estado ESTABLISHED → Hay una conexión interna activa entre procesos en tu máquina (localhost o loopback).

Este es un ejemplo de una conexión interna (loopback), es decir, dos aplicaciones en tu misma computadora están comunicándose entre sí. Este tipo de conexiones es completamente normal y se usa, por ejemplo, cuando un servidor local (como una base de datos o servidor web de desarrollo) se comunica con una aplicación cliente en la misma máquina.

- Paso 4: Complemento a las conexiones activas

Hasta este punto, ya hemos logrado comprender cómo se establece una conexión. Ahora queremos ir un paso más allá y, específicamente, saber qué programa o proceso dentro de nuestra máquina está detrás de esa conexión.

Muy bien, expliquemos.

En este caso, agregaremos la opción -o al comando, ya que esta se encarga de mostrar el identificador del proceso (PID) asociado a cada conexión de red o puerto en escucha. Esta información es clave para identificar qué aplicación o proceso está utilizando la red, lo cual resulta muy útil para fines de diagnóstico o seguridad.

De esta manera, al agregar esta nueva opción, al comando anterior y el resultado en pantalla serán los siguientes:

netstat -noa

Como resultado, podemos observar que en la imagen aparece una nueva columna denominada PID (Identificador del Proceso).

Pero urge la siguiente pregunta: ¿Qué proceso o programa está utilizando esa conexión?

A continuación, en el siguiente paso vamos a rastrear el PID con el comando tasklist.

- Paso 5: ¿Cómo rastrear el PID con tasklist?

Si has identificado un número de PID sospechoso o que tenga algo en particular, puedes averiguar qué programa está usando ese PID con el siguiente comando:

tasklist | findstr 14344Reemplaza <PID> por el número real que obtuviste.

Para este ejemplo, esto significa que el programa que está utilizando ese PID 14344 es chrome.exe. Es decir, Google Chrome es el que está generando la conexión que observaste con el comando netstat.

- Paso 6: Simplificar las conexiones con el proceso que las usa

Si bien detectar una conexión anómala puede ser una tarea engorrosa, ya que requiere seguir una serie de pasos, el comando netstat nos ofrece una opción que simplifica este proceso.

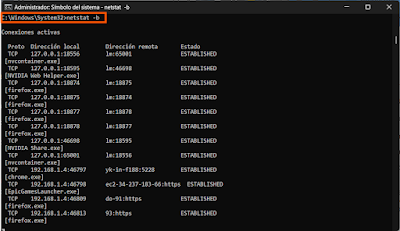

Con la opción -b, podemos mostrar el archivo ejecutable implicado en la creación de cada conexión o puerto en escucha, lo cual facilita identificar qué programa está detrás de una determinada actividad en la red.

Es importante aclara que este proceso puede tardar algunos segundos o incluso minutos, ya que el sistema debe buscar el ejecutable asociado a cada conexión. Esto opción resulta ser muy útil para:

- Detectar aplicaciones que están consumiendo la red.

- Investigar posibles programas o procesos maliciosos, como malware, virus o cualquier código malicioso.

- Auditar el comportamiento de ciertos programas y verificar si están realizando conexiones no autorizadas.

- Protocolo: TCP

La conexión está siendo utilizada mediante el protocolo de red TCP.

-

Dirección local: 192.168.1.4:46798

Es la dirección IP de tu computadora (red local) y está utilizando el puerto 46798 para establecer una conexión de salida. -

Dirección remota: ec2-34-237-183-66:https

Tu equipo está conectado a un servidor remoto, en este caso, a un servidor de Amazon EC2 (Elastic Compute Cloud), que está utilizando el puerto HTTPS (443). Esto indica que la conexión es segura, ya que se encuentra cifrada mediante el protocolo HTTPS. -

Estado: ESTABLISHED

Significa que la conexión está actualmente activa y en funcionamiento. -

Ejecutable: EpicGamesLauncher.exe

Este es el programa responsable de esta conexión. En este caso, se trata del Epic Games Launcher, una plataforma de videojuegos ampliamente conocida. Esto sugiere que la conexión no es sospechosa, ya que el usuario sabe que tiene este programa instalado.

En resumen, el programa Epic Games Launcher se encuentra conectado activamente a un servidor en la nube de Amazon mediante una conexión segura (HTTPS), lo que probablemente se debe a procesos como actualizaciones, autenticación, sincronización o descarga de contenido.

En un mundo cada vez más interconectado, conocer y entender las herramientas básicas de monitoreo de red como netstat no solo es útil, sino esencial. Esta sencilla utilidad nos recuerda que, aunque la actividad de red suele ser invisible para el usuario común, cada conexión cuenta una historia: de comunicación, de servicios en uso, o incluso de posibles amenazas. Saber interpretar estos datos es dar un paso hacia la conciencia digital, la seguridad informática y el control sobre nuestros propios sistemas. Porque en ciberseguridad, lo que no se ve… también puede afectar.

Comentarios

Publicar un comentario

Gracias por visitar mi Blog.