Evaluar las debilidades de una infraestructura tecnológica es fundamental e indispensable, ya que de ello dependerá la reputación e integridad de una empresa o institución. Es crucial identificar, analizar y evaluar las vulnerabilidades de seguridad presentes en nuestros activos digitales, ya que de esta manera podemos ejecutar tareas de mitigación y remediación ante posibles ataques cibernéticos.

En este contexto, las herramientas de gestión de vulnerabilidades juegan un papel esencial al permitir identificar y reducir los riesgos antes de que sean explotados. Una de las soluciones más destacadas y accesibles para estudiantes, entusiastas o profesionales del área de la informática es el uso de GVM (Greenbone Vulnerability Management), un sistema de código abierto diseñado para detectar debilidades en redes, sistemas operativos y aplicaciones.

Aunque existen otras herramientas similares como Nessus, que también permite realizar estas tareas y ofrece una versión gratuita (aunque limitada), esta puede ser suficiente para iniciarse en el campo de la gestión de vulnerabilidades.

GVM permite realizar escaneos automatizados en busca de vulnerabilidades en activos como servidores, computadoras, dispositivos de red y más. Su flexibilidad y potencia lo convierten en una opción valiosa tanto para grandes organizaciones que deben cumplir con normativas y estándares de seguridad, como para usuarios individuales interesados en proteger sus dispositivos personales. En definitiva, GVM representa una herramienta esencial y sofisticada dentro de una estrategia integral de ciberseguridad, fomentando la prevención y la resiliencia frente a los riesgos digitales y ciberataques.

A lo largo de esta guía abordaremos el proceso completo: desde la instalación y configuración, hasta la ejecución de nuestro primer escaneo básico utilizando GVM. Espero que esta guía te sea de gran utilidad. ¡Comencemos!

¿Qué es OpenVAS/GVM?

GVM (Greenbone Vulnerability Manager) es un escáner de vulnerabilidades completo y sofisticado, diseñado para realizar auditorías de seguridad de forma modular. Esta herramienta se utiliza para analizar sistemas remotos o activos digitales en busca de vulnerabilidades que deben ser identificadas y corregidas.Entre sus principales funciones, destaca la capacidad de realizar pruebas autenticadas y no autenticadas para la detección de vulnerabilidades. Además, GVM admite una amplia variedad de protocolos de comunicación, abarcando tanto aplicaciones de alto nivel (como HTTP o FTP) como protocolos más técnicos o de bajo nivel (como ICMP o SNMP).

Una de las características que distingue a GVM frente a otras herramientas como Nessus es su capacidad para ejecutar escaneos extensivos sobre redes grandes y complejas de manera eficiente, sin afectar significativamente el rendimiento del sistema. Todo esto se ofrece, además, de forma gratuita y de código abierto, lo que lo convierte en una alternativa accesible y confiable.

El escáner obtiene sus pruebas de detección a partir de un feed actualizado diariamente, con un historial amplio y mantenido por la comunidad de Greenbone, lo que garantiza que esté siempre alineado con las amenazas más recientes.

¿Cómo instalar OpenVAS/GVM en Kali Linux?

Antes de explicar el procedimiento, es importante destacar que la herramienta OpenVAS/GVM debe ser utilizada en un entorno controlado. Su uso indebido puede tener consecuencias legales si se emplea sin la autorización o el consentimiento de la otra parte.

El proceso de instalación se llevará a cabo en la distribución Kali Linux, un sistema operativo de código abierto (open source) diseñado específicamente para la seguridad informática. Es ampliamente utilizado por profesionales en áreas como pentesting, informática forense, ciberseguridad, ingeniería inversa, y en la realización de investigaciones y auditorías de seguridad.

- Paso 1: Actualizar el sistema

Antes de instalar cualquier paquete, es crucial actualizar tu sistema. Para ello, abre a la terminal de Kali Linux e ingresa el siguiente comando:

sudo apt update && sudo apt upgrade -y

- Paso 2: Instalar OpenVAS/GVM

En Kali Linux 2025, OpenVAS está disponible a través del paquete gvm (Greenbone Vulnerability Management). Es decir, el comando tradicional:

sudo apt install openvas

ha quedado obsoleto. Por lo tanto, a partir de 2025, el comando correcto para instarlo es:

sudo apt install -y gvm

Con este comando GVM instalará todas las dependencias necesarias.

- Paso 3: Ejecutar el script de configuración automática

Una vez instalados los paquetes necesarios, es indispensable ejecutar un script de configuración para completar el proceso. Para ello, ejecuta el siguiente comando:

sudo gvm-setup

Este proceso puede tardar entre un tiempo estimado de 5 y 20 minutos, ya que se descargan e instalan las bases de datos de vulnerabilidades. Además, durante este tiempo se debe registrar la contraseña predeterminada asignada al usuario administrador (admin).

Si por algún motivo olvidaste guardar la contraseña al principio, no te preocupes. Al finalizar este procedimiento, las credenciales se mostrarán nuevamente.

- Paso 4: Verificar la instalación

La instalación nativa en la distribución de Kali Linux incluye un script adicional para verificar que todos los servicios se hayan instalado correctamente. Este script se ejecuta con el siguiente comando:

sudo gvm-check-setup

Si la instalación fue exitosa y la configurado se realizó correctamente, verás un mensaje similar al siguiente:

- Paso 5: Iniciar y detener GVM

Para iniciar o detener el servicio de GVM (Greenbone Community Edition), puedes utilizar los siguientes comandos:

- Iniciar todos los servicios

- Detener todos los servicios

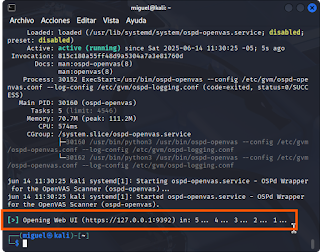

Por último, vuelve a iniciar el servicio. Una vez iniciado, serás redirigido automáticamente al navegador web predeterminado.

- Paso 6: Inicie sesión en la interfaz web de GVM

Cuando haya finalizado completamente con la instalación y configuración, puedes acceder de forma manual o automática a la interfaz web de OpenVAS/GVM. Esta interfaz es accesible y fácil de usar.

Para iniciar sesión, abre tu navegador y accede a la siguiente URL: http://127.0.0.1:9392

Sin embargo, al acceder por primera vez, deberás aceptar una advertencia de seguridad mostrada por el navegador, la cual indica que el sitio web no es seguro. Esto se debe a la ausencia de certificados SSL válido por parte de la herramienta.

No obstante, puedes aceptar los riesgos sin problema, ya que esto no representa ninguna vulnerabilidad para tu equipo, siempre y cuando estés accediendo desde tu entorno local.

Luego, proporciona las credenciales de administrador:

- Usuario: admin

- Contraseña: la que fue asignada en el paso 3.

Se abrirá el panel principal (dashboard) de GVM. Es importante tener en cuenta que, antes de realizar el primer escaneo en busca de vulnerabilidades, se debe esperar varios minutos o incluso horas (en este caso, 2 horas), ya que el sistema necesita verificar y cargar completamente las bases de datos y/o recursos de vulnerabilidades, de manera similar a lo que ocurre con Nessus.

Para comprobar si este proceso está en curso, dirígete a la pestaña Security Information y seleccione CVEs (u otra categoría). Si aparece el mensaje:

"The SCAP database is required"

esto indica que la base de datos SCAP (Security Content Automation Protocol) aún no está instalada, sincronizada o no ha sido actualizada correctamente de forma temporal.

Otra manera más práctica de verificar que GVM está sincronizando información internamente es accediendo a la pestaña Administration y luego selecciona Feed Status. Allí se mostrará el estado actual de los contenidos y su proceso de actualización.

Este proceso puede tomar varias horas, por lo que es indispensable tener la paciencia necesaria. En mi caso particular, tomó aproximadamente dos horas.

Una vez finalizado, todos los estados deben mostrarse como Current. Ahora, será el momento adecuado para realizar nuestro primer escaneo básico.

Crea un nuevo escaneo:Después de asegurarte de que todo esté configurado o sincronizado correctamente, es momento de lanzar tu primer escaneo básico.Para hacerlo, dirígete a la pestaña Scans y selecciona Tasks. Luego, haz clic en el ícono de la varita mágica y elige la primera opción: Task Wizard.

Configura tu escaneo:

Una vez que hayas seleccionado Task Wizard, se abrirá una ventana emergente con el asistente simplificado para crear y ejecutar un escaneo básico.

A continuación, solo debes ingresar la dirección IP o el nombre de dominio del objetivo que deseas escanear. En este caso, se escaneará una máquina con Windows cuya IP es:

192.168.1.21.

Finalmente, haz clic en Start Scan para iniciar el escaneo.

Este procedimiento puede tomar algún tiempo, sin embargo, puedes visualizar el estado del escaneo en tiempo real.

El estado inicial aparecerá como Requested, luego cambiará a Running mientras se ejecuta el escaneo, y finalmente a Done una vez que haya finalizado.

Al finalizar el escaneo, dirígete a la sección Scans y selecciona Results. Desde allí podrás visualizar los resultados del escaneo.

Encontrarás información detallada como:

- Vulnerabilidades detectadas.

- Niveles de severidad, según el sistema CVSS (Common Vulnerability Scoring System).

- QoD (Quality of Detection), un valor que indica la fiabilidad del resultado. Este ayuda a distinguir entre vulnerabilidades confirmadas (con un QoD del 90-100%) y posibles falsos positivos (con un QoD del 70-80%).

- Exportación de resultados:

Para obtener más información sobre las vulnerabilidades detectadas y sus posibles soluciones, puedes descargar el reporte final del escaneo.

Para hacerlo, sigue estos pasos:

- Dirígete a la pestaña Scans y selecciona Reports.

- Elige el escaneo sobre el cual deseas trabajar.

- En la parte superior, encontrarás varios íconos. Haz clic en el ícono de Download (descargar), que es el que nos interesa.

Desde allí podrás seleccionar el formato del reporte (por ejemplo, PDF, HTML, XML) y guardarlo para su análisis o documentación.

GVM es una herramienta de código abierto (open source) capaz de analizar vulnerabilidades en sistemas y redes. Aunque su instalación puede tomar algo de tiempo, una vez configurada permite realizar escaneos de forma sencilla y precisa, todo desde su interfaz web.

Con GVM puedes identificar fallas de seguridad o vulnerabilidades en tus equipos o redes, visualizar el nivel de riesgo que representa cada una y conocer las posibles soluciones. Además, sus reportes son muy útiles para tomar decisiones y mejorar la seguridad de tus activos.

En resumen, en mi opinión, GVM es una de las mejores opciones recomendadas para profesionales, entusiastas o estudiantes del área de ciberseguridad e informática forense, ya que es una herramienta eficiente, eficaz y completamente gratuita para la gestión de vulnerabilidades.

Comentarios

Publicar un comentario

Gracias por visitar mi Blog.